هر آنچه درباره رمز دوم پویا و امنیت آن باید بدانید

از اول دیماه سال ۹۸ همه مشتریان بانکی برای پرداختهای آنلاین باید از رمز دوم پویا یا یکبارمصرف استفاده بکنند. پس از اول دیماه دیگر رمز دوم ثابت کارتهای بانکی غیرفعال میشود و نمیتوان با آن رمز تراکنش اینترنتی انجام داد. همچنین در صورت تمایل شما میتوانید رمز اول خود را که با آن از

از اول دیماه سال ۹۸ همه مشتریان بانکی برای پرداختهای آنلاین باید از رمز دوم پویا یا یکبارمصرف استفاده بکنند. پس از اول دیماه دیگر رمز دوم ثابت کارتهای بانکی غیرفعال میشود و نمیتوان با آن رمز تراکنش اینترنتی انجام داد. همچنین در صورت تمایل شما میتوانید رمز اول خود را که با آن از دستگاههای خودپرداز یا سامانه پرداخت فروشگاهی یا پوز استفاده میکنید، پویا و یکبارمصرف بکنید؛ اما اجباری نیست.

اگر شما برای آشنایی با روش ایجاد رمز دوم پویا یا رمز یکبارمصرف وارد این سایت شدهاید، میتوانید بخش «چگونه رمز دوم پویا یا یکبارمصرف را فعال کنیم؟» را بخوانید؛ اما اگر دوست دارید کمی بیشتر در مورد این قضیه و مشکلات امنیتی بانکها اطلاعات کسب کنید، با ما همراه باشید.

سکانس اول: رمز دوم پویا یا ثابت فرقی ندارد

مدتی پیش از حساب بانکی یکی از دوستانم برداشت غیرمجازی صورت گرفت. او چند روزی درگیر بود و من هم خبری از او نداشتم. آخر سر که با او تماس گرفتم، وی بروز این اتفاق را بیان کرد و در توضیح اینکه چه رخ داده است، یک فایل صوتی ضبطشده برایم فرستاد.

شخصی که در این فایل صحبت میکرد از روشی هوشمندانه برای دزدی از حسابهای بانکی حرف میزد. تبهکار مذکور این بار بهجای اینکه صرفا از تعدادی حساب، پول به حساب خود منتقل کند، مقدار کمی پول مثلا حدود 200 هزار تومان را از یک حساب قربانی به حساب دیگر قربانی منتقل کرده بود. این اتفاق تقریبا برای همه قربانیان افتاده بود.

فرد تبهکار با چنین کاری حجم عظیمی از پرونده قضایی درست کرده بود که در آن، همه هم قربانی بودند و هم شاکی. حالتی که باعث میشد عملا مجرم بتواند خود را بین این همه گم کند.

در ادامه فایل صوتی شخص توضیحدهنده که خود یکی از قربانیان بود، میگفت آنچه در پلیس فتا به ما گفتند این بود که بهتر است شما دارایی اصلی خود را در حسابی بگذارید که رمز دوم ندارد.

مقداری را هم که معمولا برای خریدهای اینترنتی یا پرداخت قبض آنلاین استفاده میکنید، در یک کارت دارای رمز دوم بریزید و فقط از آن برای تراکنشهای آنلاین استفاده کنید.

اما در ادامه توضیحات با بیان توصیههای پلیس فتا، گوینده مسئلهای را مطرح کرد که من مدتها به آن شک داشتم؛ اما این سخن باعث شد شک من به یقین نزدیکتر شود.

طبق گفتههای این فرد کسی که در پلیس فتای تهران این توصیهها را مطرح میکرد، روی این مسئله تاکید داشت که خیلی مهم نیست رمز دوم پویا داشته باشید یا رمز دوم ثابت. در هر حالت هک میشوید.

سکانس دوم: آیا رمز دوم پویا یا یکبارمصرف شما را ایمن میکند؟

مشکل امنیت شبکه بانکی سالها برای من محل سوال بود. مسئله اینجاست که ما گزارش یا سندی از پروتکلها و کارکرد سیستم بانکی در اختیار نداریم؛ یعنی خیلی مشخص نیست که مثلا فرآیند ذخیره اطلاعات حسابها و ارتباط آن با اطلاعات شخصی صاحب حساب در بانکها چگونه است.

اما یکچیز برای من همیشه مشخص بوده و هست.

اینکه یک نقص جدی در این میان وجود دارد. نقصی که باعث تمام این جرائم سایبری و دزدیدهشدن اطلاعات حسابها میشود.

نکته بدتر قضیه هم این است که در این میان هیچوقت بانکها تقصیری به گردن نمیگیرند و تقصیر را به گردن مشتری میاندازند.

پرده اول: مقصر هکشدن حسابها کیست؟

البته من هم قبول دارم که گفتن رمز کارت یا همان پین کد به فروشندهای که کارت بانکی شما را گرفته و دارد با دستگاه پوز کارت میکشد، چندان درست نیست. مشخصا هم هر کسی که رمز کارت خود را به مغازهدار میگوید، ریسک میکند.

دلیلش هم این است که مغازهدار شاید خود هکری باشد که یا خود دستگاه پوز را کمی تغییر داده است یا دستگاهی مشابه دستگاه پوز در آنجا کار گذاشته است.

کار این دستگاه پوز تغییریافته یا دستگاه ساختهشده این است که در حین انجام عملیات پرداخت، دادههای موجود در نوار مغناطیسی را کپی کند؛ زیرا این اطلاعات اهمیت دارند و نه شماره کارت. اینکه شما هم با صدای بلند رمز خود را میگویید، مشخصا باعث میشود او بتواند رمز شما را هم داشته باشد.

البته اگر کسی چنین توانایی برای هککردن داشته باشد، لازم نیست که شما رمز خود را به او بگویید. بلکه میتواند با همان دستگاه ثبت دادههای کارت، شماره رمز شما را هم ذخیره کند.

پرده دوم: رمز دوم پویا در درگاه پرداخت اینترنتی

اما چیزی که بیش از همه باعث شده در این سالها کارتهای بانکی در خطر سوءاستفاده باشند، امکان پرداخت اینترنتی با آنها است. پرداخت اینترنتی هم امکان پرداخت هزینههای خرید اینترنتی، پرداخت قبضها و انتقال کارت به کارت را فراهم میکند.

در روزهای ابتدایی ایجاد درگاههای پرداخت اینترنتی، هر شرکتی که میخواست درگاه پرداخت اینترنتی یا PSP باشد، یک وبسایت پرداخت با زیردامنه خود بانک یا سایت تاییدشده خود ایجاد میکرد و مشخصات کارت پرداختکننده نیز در این صفحه وارد میشد.

چنین رهیافتی مشکلات امنیتی داشت. از جمله مهمترین این مشکلات امنیتی این بود که تنوع در شکل ذخیرهسازی شرکت و سیستمهای بانکی، امکان ایجاد پلتفرمهای امن را سختتر میکرد.

این کار هم هزینه داشت و از آنسو هم مطمئن نیستم کسانی که در بانک کارهای آیتی (IT) میکنند چقدر توانایی و دانش برای انجام تمام این کارها را داشته باشند. در نتیجه یک خطای کوچک این افراد میتوانست باعث سرقت اطلاعات مشتریان آن بانک شود.

پرده سوم: شاپرک هان چه خبر آوردی؟

برای جلوگیری از این اتفاق بانک مرکزی تصمیم گرفت که همه درگاههای پرداخت از یک سرور با دامنه شاپرک (shaparak.ir) استفاده کنند. این کار جلوی مشکلات مذکور را میگرفت و یک پلتفرم یکپارچه درست میکرد.

اما هیچکدام این اقدامها جلوی قدیمیترین روش سرقت اطلاعات کاربران یعنی فیشینگ (Phishing) را نمیگیرد.

فیشینگ چیست؟

فیشینگ روشی است که حتی پیش از ظهور شبکههای اجتماعی و پرداختهای اینترنتی، برای هک کردن ایمیل استفاده میشد.

روش هک هم این بود که مثلا اگر هکری میخواست پسورد ایمیل کسی را پیدا کند، به طریقی او را به صفحهای میبرد که دقیقا کپی صفحه اصلی ایمیل بود و قربانی نیز مجاب بود نام کاربری و پسورد خود را در این صفحه وارد کند.

اما این صفحه، صفحه اصلی ایمیل نبود و اگر قربانی به آدرس آن توجه میکرد، متوجه جعلی بودن آن میشد.

فیشینگ با پیونیکد

بعدها روش فیشینگ با سیستمی با نام پیونیکد (Punycode) به سطح بالاتری رسید.

قبلا کاربر میتوانست کاربر با نگاه کردن به آدرس وبسایت متوجه شود که در یک سایت جعلی شبیه سایت اصلی قرار دارد.

اما وجود سیستم پیونیکد این امکان را میداد که مثلا یک نفر وبسایتی دقیقا با دامنه www.gmail.com درست کند. با این تفاوت که در این آدرس، حرف a موجود بهجای زبان انگلیسی، حرف a زبان یونانی است.

آدرسهای غیر اسکی

طبق استانداردها، آدرس وبسایتها فقط باید با حروف ASCI باشد؛ یعنی تنها کاراکترهای A تا Z و اعداد انگلیسی و چند کاراکتر دیگر همچون خط فاصله (-) و درصد (%) میتوانند در آدرس یک وبسایت باشند.

سیستم پیونیکد این امکان را میداد که بتوان با آدرسهایی که با کاراکترهای ASCI ساخته نشدهاند، هم داشته باشید.

مثلا بتوانید یک آدرس فارسی مثل ایران.ir بسازید. چنین دامنهای در اصل چیزی شبیه xn-mxadglfwep7amk6b.ir است؛ اما وقتی مرورگر شما عبارت xn را در ابتدای آدرس میبیند، متوجه میشود که این یک آدرس غیر از استاندارد ASCI هست و با سیستم پیونیکد آن را تبدیل به ایران.ir میکند.

مشکل زمانی پیش میآید که یک نفر سایتی مثلا با دامنه www.gmail.com ثبت میکند اما آدرس سایت بهجای حروف انگلیسی با حروف زبان یونانی باشد که کاراکترهای غیر از ASCI دارد.

در حال حاضر احتمال یک حمله پیونیکد بسیار کم است.

در نتیجه آدرس سایت مثل مورد بالا، مثلا www. xn-mxadglfwe9swamk6b.com خواهد بود اما مرورگر بهصورت خودکار آن را تبدیل به www.gmail.com میکند.

در این حالت قربانی با صفحهای مواجه است که دقیقا مثل سایت اصلی است و آدرس آن هم دقیقا همان آدرس اصلی است.

وقتی این نوع هک که به آن حمله پیونیکد (Punycode Attack) میگویند چند سال پیش برملا شد، شرکتهای سازنده مرورگرها مثل گوگل و موزیلا، این تبدیل خودکار را از مرورگرهای خود حذف کردند.

به همین دلیل در حال حاضر احتمال یک حمله پیونیکد بسیار کم است؛ اما مشخص نیست که در همان زمان با همین نوع حمله، چند نفر قربانی دزدیدهشدن اطلاعات کارت بانکی و پولشان شدند.

فیشینگهای امروزی

فیشینگهایی که امروز برای دزدیدن اطلاعات کاربران از آن استفاده میشود بهطور مثال وبسایتی با ظاهری دقیقا مثل درگاه پرداخت بانک ملت ایجاد میکنند اما آدرس آن بهجای اینکه آدرس درگاه پرداخت اینترنتی بانک ملت یعنی bpm.shaparak.ir باشد، با اندکی تغییر مثلا به شکل bpm.shaparrak.ir ساخته میشوند.

قربانی هم در این صفحه اطلاعات کامل کارت بانکی خود یعنی شماره کارت، رمز اینترنتی، تاریخ انقضا و کد امنیتی کارت یا همان CCV2 را وارد میکند و عملا آن را دودستی تحویل هکر میدهد.

وقتی هم که قربانی روی دکمه پرداخت کلیک کرد، پس از ذخیرهشدن اطلاعات واردشده در سرور، یک پیغام خطا در عملیات یا عملیات ناموفق به کاربر نشان داده میشود. در این حالت معمولا کاربر یا صفحه را میبندد یا در سناریوی بدتر با کارت دیگر خود برای پرداخت تلاش میکند.

رمز پویا یا یکبارمصرف

بهدلیل همین مشکلات، بانک مرکزی به همه بانکها دستور داده است که یک سیستم تولید رمز یکبارمصرف یا رمز پویا برای مشتریان خود ایجاد کنند.

در این سیستم شما میتوانید هم رمز اول و هم رمز دوم را یکبارمصرف کنید. از ابتدای دیماه ۹۸ هم تمام رمزهای دوم ثابت غیرمعتبر خواهند بود و تنها رمز اینترنتی یکبارمصرف یا رمز دوم پویا برای پرداختهای آنلاین کار خواهد کرد.

اگر هم تمایل داشته باشید، میتوانید رمز اول را هم یکبارمصرف کنید. با چنین کاری هر بار که میخواهید از دستگاه خودپرداز استفاده کنید یا در یک فروشگاه با دستگاه پوز کارت بکشید، باید رمز یکبارمصرف خود را استفاده کنید.

چگونه رمز دوم پویا یا یکبارمصرف را فعال کنیم؟

گام اول فعالسازی رمز پویا

شما پیش از هر چیزی باید یک شماره موبایل به بانک مورداستفاده خود بدهید. اگر شما قبلا شماره موبایل خود را به بانک دادهاید و اساماسهای پرداختها یا دیگر پیامهای بانک به این شماره موبایل میآید، کافی است.

برای فعالسازی رمز پویا شما ابتدا باید نرمافزار رمزساز هر بانکی را دانلود کنید؛ مثلا بانک ملی دو نرمافزار رمزساز با نام «رمزبان» و «۶۰» دارد. بانک آینده و کشاورزی از اپلیکیشن «ریما» استفاده میکنند.

اپلیکیشن ریما بانک آینده

برای اینکه مطمئن شوید بانک شما چه نرمافزاری دارد، بهتر است به سایت بانک خود مراجعه کنید تا هم این نرمافزارها را دانلود کنید و هم راهنماهای فعالسازی را ببینید.

در ادامه شما باید به دستگاه خودپرداز بانک خود بروید و از بخش عملیات رمز، فعالسازی رمز پویا را برای رمز دوم انتخاب کنید. (همچنین میتوانید رمز اول ثابت را نیز با همین مسیر به رمز پویا یا یکبارمصرف تبدیل کنید).

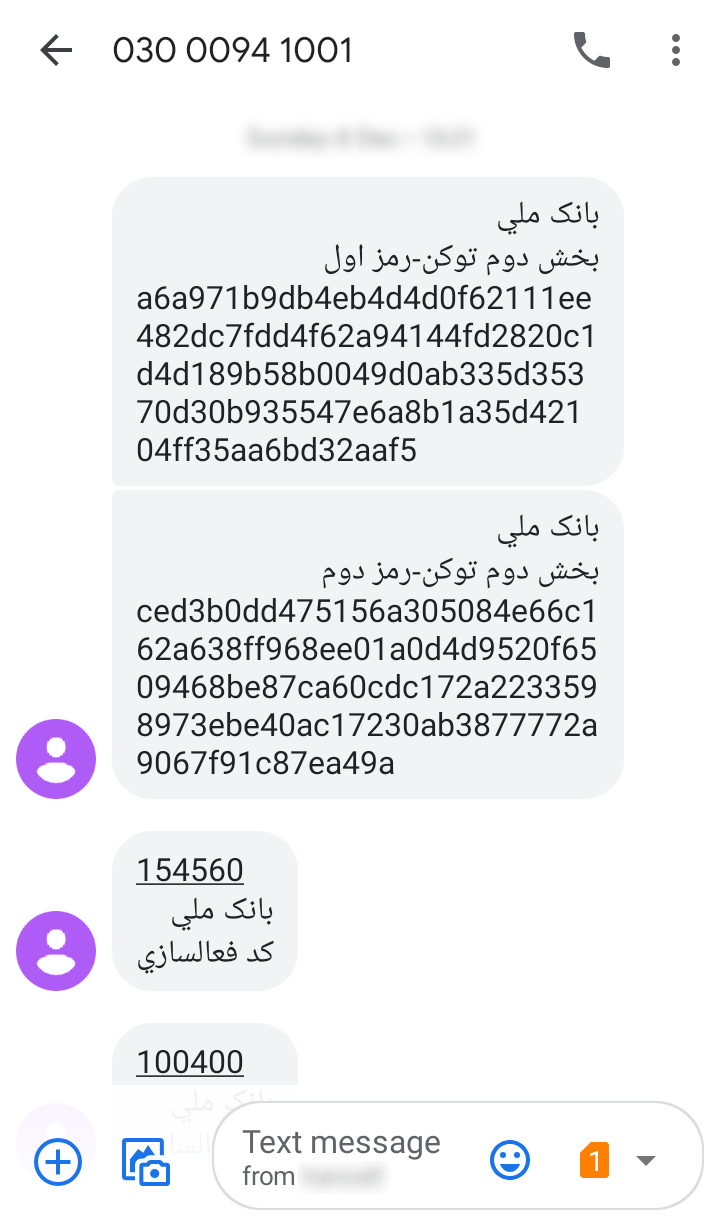

پس از آن، دستگاه خودپرداز شماره تلفن تاییدشده توسط بانک را از شما میخواهد. وقتی شمارهتان را وارد کردید، بانک یک توکن یا کد به گوشی شما میفرستد.

توکنهای ارسالی از بانک ملی برای رمز اول و دوم پویا، همچنین دستگاه خودپرداز یک برگه شامل یک کد دیگر یا یک کد QR نیز به شما میدهد.

گام دوم برای فعالسازی رمز دوم پویا

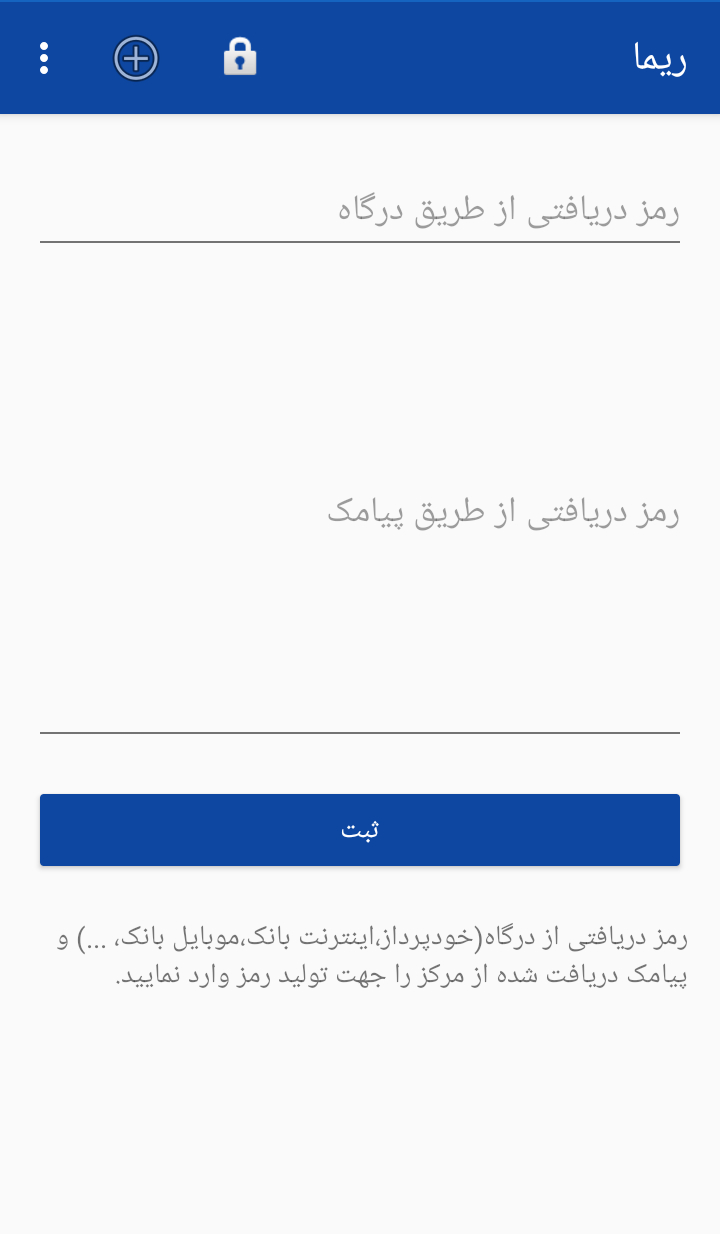

کاری که شما باید انجام دهید این است که وارد نرمافزار شوید و در بخش اضافه کردن کارت، هرکدام از این دو رمز را وارد کنید.

مثلا در نرمافزار «رمزبان» بانک ملی، شما رمز اول را که دستگاه خودپرداز روی کاغذ پرینت کرده، در بخش بالایی شکل زیر وارد میکنید.

سپس توکنی را که از طرف بانک به شما اساماس شده، کپی و در بخش پایینی جایگذاری کرده و روی تایید کلیک میکنید.

صفحه اضافه کردن رمز پویا جدید در اپلیکیشن رمزبان

البته بانکهای دیگر از روشهای دیگری هم استفاده کردهاند.

مثلا برخی از بانکهای خصوصی، در یک اساماس رمز کوتاه را به شما میفرستند و بهجای توکن، یک کد QR پرینت کرده و به شما میدهند. در اپلیکیشن این بانکها مشخصا باید کد را وارد کنید و سپس با اپلیکیشن این کد QR را از روی کاغذ اسکن کنید.

همچنین بانک ملی و صادرات امکان دریافت رمز یکبارمصرف با USSD یا شمارهگیری از موبایل را برای کسانی که گوشی هوشمند ندارند هم میدهند که هرکدام روش متفاوتی دارند.

در ضمن هر کد، توکن یا کد QR که برای فعالسازی رمز اول یا دوم پویا دریافت میکنید، فقط برای چند دقیقه معتبر است. در نتیجه شما باید بهمحض دریافت این کدها از دستگاه خودپرداز، همان جا رمز پویای خود را فعال کنید.

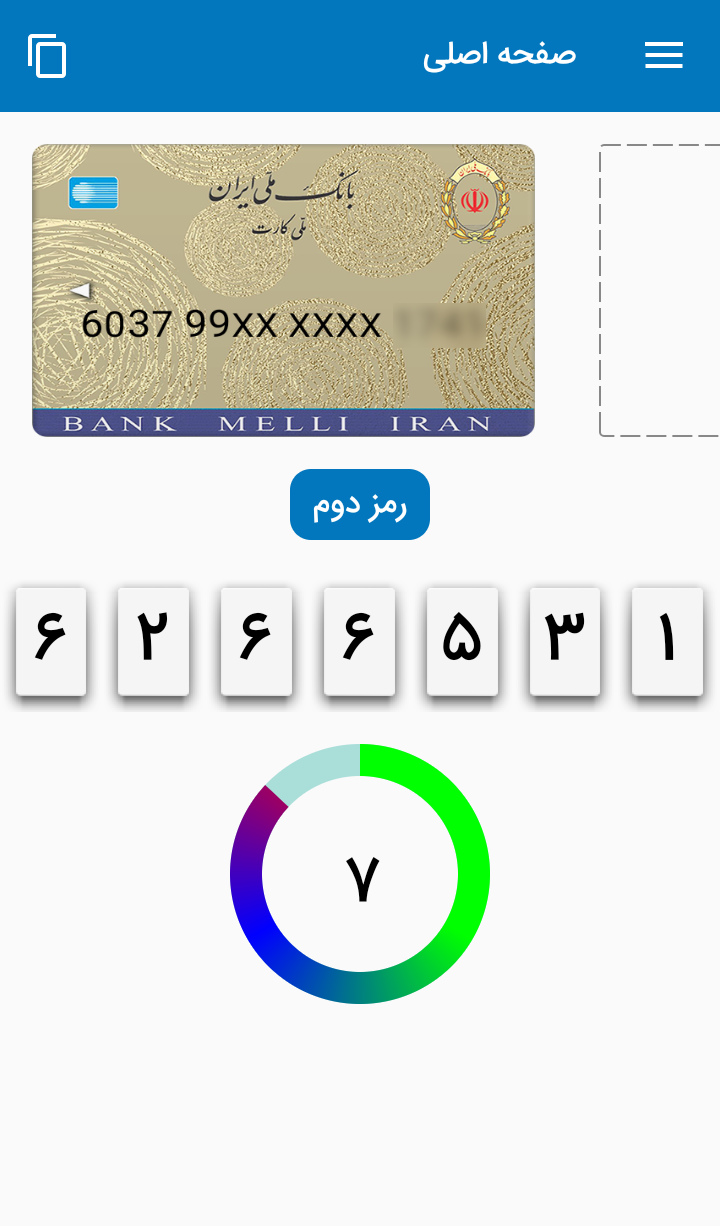

وقتی هم که برای مثال رمز دوم پویا شما فعال باشد، شما برای پرداخت اینترنتی، باید رمز دومی را که در اپلیکیشن بانکتان ارائه میدهد، وارد کنید. این رمز هم فقط به مدت ۶۰ ثانیه معتبر است و بعد از ۶۰ ثانیه عوض میشود.

رمز دوم پویا تولیدشده در اپلیکیشن رمزبان با ۷ ثانیه اعتبار باقیمانده

مشکلات امنیتی بانکها

فیشینگ در حال حاضر معمولترین روش کلاهبرداری برای سرقت اطلاعات بانکی است؛ اما به نظر شما با این روش، اطلاعات چند کارت را میتوان گرفت؟ ده؟ صد؟ هزار؟ صد هزار کارت؟

به نظر شما آیا با استفاده از فیشینگ میتوان برای مثال اطلاعات بانکی چند میلیون نفر را هک کرد؟

خیلی منطقی به نظر نمیآید. به همین دلیل هم من کمی مشکوک هستم.

مشکل اینجاست که وقتی در طی چند هک، اطلاعات بانکی و شخصی چند میلیون نفر به سرقت میرود، به نظر میرسد مشکل عمیقی در بخشهای امنیتی سیستم بانکها وجود دارد.

از آنسو خود همین رمز دوم پویا هم میتواند هک شود. با اینکه هککردن آن سختتر از رمز دوم ثابت است، اما اگر هکری دسترسی کافی به منابع مختلف داشته باشد، میتواند آن را هک کند و تراکنش غیرمجاز انجام دهد.

مسئله اینجاست که هیچ سندی هم در این مورد فرآیندهای امنیتی بانکها وجود ندارد. مشخص نیست دقیقا بانکها به چه طریقی اطلاعات را ذخیرهسازی و پردازش میکنند.

اما به نظر میرسد روش و فناوریهای مورداستفاده در این حوزه یا چندان قوی و حسابشده نیستند و یا اینکه در بهترین حالت قدیمی هستند به همین دلیل دارای کلی مشکل امنیتیاند که احتمال نفوذ به آنها را افزایش میدهد.

بهرام دولتی

بهرام دولتی

نظرات